Hay un viejo dicho en el sector de informática que sostiene que los creadores de políticas utilizan la inteligencia como los borrachos las farolas: más como apoyo que como iluminación. Y con los últimos ciberataques masivos por todo el mundo ha quedado demostrado.

En contra de lo que se pensó en un principio, no se trata del malware Petya, aunque como éste, aprovecha las vulnerabilidades que también usó WannaCry. Las informaciones todavía son confusas, pero ya se habla de una versión actualizada llamada Petrwrap. La brecha se basa en una tecnología llamada EternalBlue de la NSA, que fue filtrada por el grupo de hackers The Shadow Brokers el pasado mes de abril.

Es cierto que es muy parecido a WannaCry que, por cierto, sigue activo. Y sigue activo por la misma razón por la que la nueva variante de Petya se ha expandido con tanta rapidez: porque no se han actualizado los sistemas.

El malware aprovecha una vulnerabilidad del protocolo SMB (Server Message Block) de transferencia de datos de Windows y, desde hace meses, Microsoft ya lanzó un parche para esta brecha en sus actualizaciones (el boletín MS17-010)... cosa muy distinta es si los usuarios –incluidas las empresas- han actualizado o no sus sistemas operativos. Y ahí entran los administradores de sistemas y los creadores de políticas de seguridad... abrazados a sus farolas.

Se desconoce la fuente, el origen real de este malware, aunque la policía ucraniana, uno de los países más afectados, asegura que el software tributario MeDoc podría haber sido uno de los vehículos de contagio. A fin de cuentas, sólo hay dos paquetes de software compatibilidad certificados en Ucrania para poder pagar impuestos en el país y MeDoc es uno de ellos.

En contra de lo que se tiende a suponer, los sistemas antivirus basado en firmas son relativamente sencillos de sortear para este tipo de malware, llegando a ser capaz de afectar hasta a 65 tipos diferentes de archivos, desde PDF, a documentos Word, de compresión Zip o Rar o Powepoint. Una vez conseguido, el malware es capaz de reescribir a su conveniencia la vulnerabilidad del kernel.

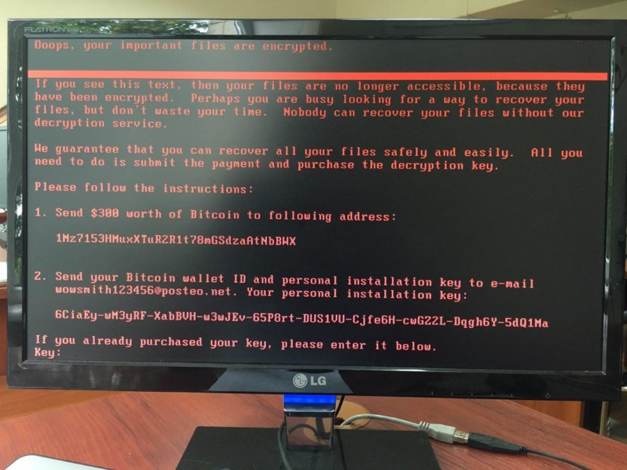

Varios miles de infecciones han sido ya publicadas en todo el mundo, entre cuyas víctimas también se encuentra España, según han confirmado ya los expertos de Kaspersky Lab. Entre las empresas afectadas en nuestro país se encontraría Mondelez, fabricante de las galletas Oreo; o la naviera Maersk, presente en puertos como Algeciras, donde la actividad se ha parado, por ejemplo. En algunos de estos casos, sobre un fondo negro con letras rojas se exige un rescate de 300 bitcoins para así poder recuperar los archivos. El bitcoin cotiza hoy a algo más de 2.200 euros.

La mejor solución contra una amenaza de ransomware es disponer de copias de respaldo y, en el caso de las empresas, tener siempre listo un plan de contingencia y recuperación para que la actividad de negocio no se vea interrumpida.

Sin embargo, a estas horas, ni siquiera los expertos se ponen de acuerdo en esto. Para algunos de ellos, aunque tenga la apariencia de ransomware, este nuevo malware no buscaría tanto el lucro como expandirse lo más rápidamente posible para causar todo el daño que pueda.

Comentarios

<% if(canWriteComments) { %> <% } %>Comentarios:

<% if(_.allKeys(comments).length > 0) { %> <% _.each(comments, function(comment) { %>-

<% if(comment.user.image) { %>

![<%= comment.user.username %>]() <% } else { %>

<%= comment.user.firstLetter %>

<% } %>

<% } else { %>

<%= comment.user.firstLetter %>

<% } %>

<%= comment.user.username %>

<%= comment.published %>

<%= comment.dateTime %>

<%= comment.text %>

Responder

<% if(_.allKeys(comment.children.models).length > 0) { %>

<% }); %>

<% } else { %>

- No hay comentarios para esta noticia.

<% } %>

Mostrar más comentarios<% _.each(comment.children.models, function(children) { %> <% children = children.toJSON() %>-

<% if(children.user.image) { %>

![<%= children.user.username %>]() <% } else { %>

<%= children.user.firstLetter %>

<% } %>

<% } else { %>

<%= children.user.firstLetter %>

<% } %>

<% if(children.parent.id != comment.id) { %>

en respuesta a <%= children.parent.username %>

<% } %>

<%= children.user.username %>

<%= children.published %>

<%= children.dateTime %>

<%= children.text %>

Responder

<% }); %>

<% } %> <% if(canWriteComments) { %> <% } %>